20. Jan 202619 min Lesezeit

Join us as we take a look at the most talked-about challenges in data protection and cybersecurity in the fourth quarter of 2025.

11. Nov 20257 min Lesezeit

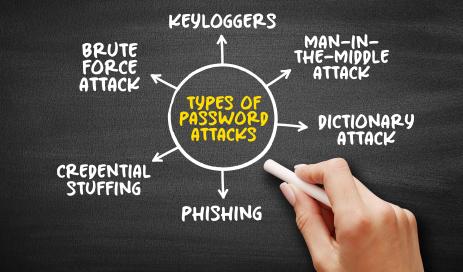

Mit Cloaking legitime Websites vortäuschen, um mittels Phishing an persönliche Nutzerdaten zu gelangen.

28. Oct 202511 min Lesezeit

Der letzte Teil unserer Hacking-Serie beschreibt, wie wir uns am besten vor Hackerangriffen schützen können bzw. wie wir als Nutzer das Angriffsrisiko so weit wie möglich reduzieren können.

14. Oct 202516 min Lesezeit

Engity's overview of the most discussed challenges in data protection and cybersecurity in the third quarter of 2025.

7. Oct 202513 min Lesezeit

Als offener Standard bietet OpenID Connect eine sichere sowie einheitliche Möglichkeit, Nutzeridentitäten über verschiedene Anwendungen und Dienste hinweg zu verifizieren.

30. Sep 202511 min Lesezeit

Ein Brushing-Angriff ist das unaufgeforderte Versenden und Hinterlassen von Paketen im E-Commerce-Einzelhandel.

5. Aug 20254 min Lesezeit

Password Spraying ist eine Methode, mit der Hacker mithilfe weniger einfacher, aber häufig verwendeter Passwörter Zugriff auf eine große Anzahl von Benutzerkonten erlangen.

15. Jul 202517 min Lesezeit

Engity's overview of the most important challenges in data protection and cybersecurity for the second quarter of 2025.

1. Jul 202512 min Lesezeit

Ausnutzung von kompromittierten und gestohlenen Logindaten, um sich Zugang zu weiteren Nutzerkonten zu verschaffen.

13. Jun 20257 min Lesezeit

Vergleich der open-source Keycloak-Software und der besten vollständig integrierten und verwalteten Keycloak-Alternativen.

13. May 20255 min Lesezeit

Keylogger sind bösartige Überwachungsprogramme, die sensible Daten sammeln.

6. May 202511 min Lesezeit

Einfach zu nutzende Checkliste und Tricks für Manager, um selbst den Sicherheitsstandard des eigenen Unternehmens-Login-Systems zu überprüfen.