11. Nov 20257 min Lesezeit

Mit Cloaking legitime Websites vortäuschen, um mittels Phishing an persönliche Nutzerdaten zu gelangen.

28. Oct 202511 min Lesezeit

Der letzte Teil unserer Hacking-Serie beschreibt, wie wir uns am besten vor Hackerangriffen schützen können bzw. wie wir als Nutzer das Angriffsrisiko so weit wie möglich reduzieren können.

7. Oct 202513 min Lesezeit

Als offener Standard bietet OpenID Connect eine sichere sowie einheitliche Möglichkeit, Nutzeridentitäten über verschiedene Anwendungen und Dienste hinweg zu verifizieren.

5. Aug 20254 min Lesezeit

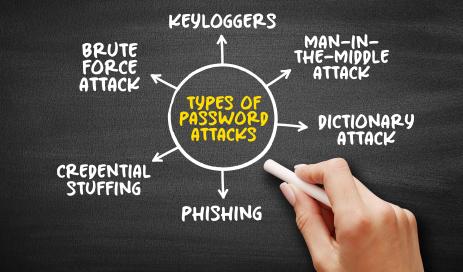

Password Spraying ist eine Methode, mit der Hacker mithilfe weniger einfacher, aber häufig verwendeter Passwörter Zugriff auf eine große Anzahl von Benutzerkonten erlangen.

1. Jul 202512 min Lesezeit

Ausnutzung von kompromittierten und gestohlenen Logindaten, um sich Zugang zu weiteren Nutzerkonten zu verschaffen.

13. May 20255 min Lesezeit

Keylogger sind bösartige Überwachungsprogramme, die sensible Daten sammeln.

8. Apr 202517 min Lesezeit

Engity's overview of the data protection and cybersecurity challenges that dominated the news headlines in the first quarter of 2025.

18. Feb 20255 min Lesezeit

Durch die Nutzung von herkömmlichen oder auch speziellen Wörterbüchern versuchen Angreifer, Nutzerkonten zu hacken.

29. Jul 20247 min Lesezeit

Die Europäische Union hat die NIS-2-Richtlinie (Netz- und Informationssicherheit) eingeführt, um bessere IT-Sicherheit innerhalb der Mitgliedstaaten gewährleisten zu können.

8. Mar 20245 min Lesezeit

IAM-Systeme verdienen viel mehr Aufmerksamkeit - sie arbeiten zwar unter der Haube, aber sie sind der eigentliche Schlüssel zu allen Daten und Funktionen eines Online-Dienstes.