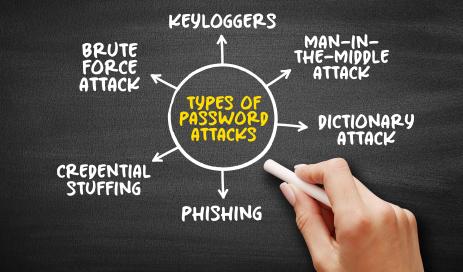

Um Unternehmensdaten und Zugänge zuverlässig zu schützen, reicht in der heutigen Zeit, wo Cyberangriffe immer ausgefeilter werden, der herkömmliche Login-Prozess mit einem Faktor (in der Regel ein Passwort) allein nicht mehr aus. So bieten Passwörter allein oft keinen ausreichenden Schutz mehr vor ausgeklügelten Angriffen wie Phishing oder Brute-Force-Attacken. Hier kommt die Zwei-Faktor-Authentisierung (2FA) ins Spiel, die sich in den vergangenen Jahren immer mehr bewährt hat und auch immer häufiger Anwendung findet. Sie stellt eine zusätzliche Sicherheitsebene dar, indem ein zweiter Faktor hinzugefügt wird. So macht sie es Angreifern deutlich schwerer, unbefugt auf persönliche Daten und Konten zuzugreifen. Dabei werden immer zwei voneinander unabhängige Nachweisarten kombiniert. Ein Angreifer, der bereits das Passwort kennt, kann ohne den zweiten Nachweis nicht in das System oder Online-Konto eindringen. Somit bietet die Zwei-Faktor-Authentifizierung für Unternehmen einen einfachen und kosteneffizienten Schutzmechanismus, der das Risiko von Datenverlusten und unerlaubtem Zugriff deutlich senkt.

Dieser Glossarbeitrag beleuchtet die Funktionsweise, gängige Verfahren und die Bedeutung der 2FA für Online-Sicherheit.

Wie funktioniert die Zwei-Faktor-Authentifizierung (2FA)?

Die Zwei-Faktor-Authentifizierung beruht auf der Kombination zweier verschiedener Faktoren.

Die unterschiedlichen Faktoren

- Wissen (Something you know): Dies ist in der Regel ein Passwort oder eine PIN.

- Besitz (Something you have): Hierbei handelt es sich um etwas, das der Nutzer physisch besitzt, beispielsweise ein Smartphone, einen Hardware-Token oder eine Smartcard.

- Sein (Something you are): Dieser Faktor basiert auf biometrischen Merkmalen wie Fingerabdruck, Gesichtserkennung oder Iris-Scan.

Zusammensetzung der zwei Faktoren

In der Praxis ist der erste Faktor fast immer der Faktor Wissen (etwas, das der Nutzer weiß), wie zum Beispiel ein Passwort oder eine PIN.

Der zweite Faktor kann etwas sein das der Benutzer besitzt (Faktor Besitz), etwa ein Smartphone oder ein Sicherheitstoken (USB-Stick). Oder etwas das der Nutzer ist (Faktor Inhärenz), zum Beispiel ein biometrisches Merkmal wie Fingerabdruck oder Gesichtserkennung.

Ein möglicher Anmeldeablauf im Überblick:

- Passworteingabe: Der Nutzer gibt wie gewohnt seine E-Mail-Adresse bzw. seinen Benutzernamen und das Passwort ein.

- Anforderung zweiter Faktor: Die Website oder App fordert einen zweiten Faktor an.

- Zusätzlicher Nachweis: Anschließend wird ein weiterer Faktor abgefragt. Mehr dazu weiter unten.

z.B.- Ein Einmalcode (OTP), der mittels einer App erstellt (z.B. Google Authenticator) oder per SMS zugeschickt wird.

- Eine Fingerprint- oder Gesichtsscanner-Prüfung.

- Eine Push-Nachricht auf dem Mobilgerät, die der Nutzer bestätigen muss.

- Ein physischer Sicherheitsschlüssel (z.B. YubiKey), den der Nutzer einsteckt oder per NFC nutzt.

- Zugriffserteilung: Nur wenn der Nutzer beide Faktoren korrekt eingegeben hat, wird der Zugriff auf das System oder Konto freigegeben.

Dieses Verfahren erschwert erheblich ein unerlaubtes Eindringen, selbst dann, wenn das Passwort kompromittiert ist, da der Angreifer den zweiten Faktor benötigt. Also etwa das Smartphone oder den Hardware-Schlüssel.

Was sind übliche Zwei-Faktor Authentifizierungsverfahren?

Es gibt verschiedene Faktoren bzw. Methoden, die üblicherweise als zweiter Faktor bei der Zwei-Faktor-Authentifizierung eingesetzt werden. Einige der gängigsten Verfahren sind:

- SMS-Codes: Ein einmaliger Sicherheitscode wird per SMS an das registrierte Mobiltelefon des Nutzers gesendet.

- Authenticator-Apps: Spezielle Apps generieren zeitbasierte Einmalpasswörter (TOTP), die der Nutzer beim Login eingeben musst. Beispiele hierfür sind Google Authenticator, Authy oder Microsoft Authenticator.

- E-Mail-Codes: Ähnlich wie bei SMS wird ein Code an die hinterlegte E-Mail-Adresse des Nutzers gesendet.

- Hardware-Tokens: Kleine physische Geräte, die per Knopfdruck einen sich ständig ändernden Sicherheitscode generieren.

- Biometrische Verfahren: Die Authentifizierung erfolgt über den Fingerabdruck, die Gesichtserkennung oder den Iris-Scan des Nutzers

- Push-Benachrichtigungen: Eine Benachrichtigung wird an ein vertrauenswürdiges Gerät des Nutzers gesendet, welche bestätigt werden muss, um den Login abzuschließen.

Die Verfügbarkeit der verschiedenen Verfahren hängt vom jeweiligen Dienst oder der Plattform ab. Zudem unterscheiden sie sich auch in dem gewährten Sicherheitsniveau.

Unterschied zwischen Zwei-Faktor- und Multi-Faktor-Authentifizierung

Obwohl beide Begriffe teilweise synonym verwendet werden, gibt es eine klare Abgrenzung.

- Bei der Zwei-Faktor-Authentifizierung kommen immer genau zwei unterschiedliche Kategorien von Faktoren zum Einsatz, um die Identität eines Benutzers zu überprüfen.

- Die Multi-Faktor-Authentifizierung (kurz MFA) kann zwei oder mehr Faktoren umfassen. Zum Beispiel Passwort + Einmalkennwort, oder Passwort + Hardware-Token + Biometrie. Sprich eine beliebige Anzahl von Faktoren, die größer als eins sind.

Bei vielen Unternehmen gilt 2FA heute als Mindeststandard einer sicheren Online-Nutzung oder ist sogar gesetzlich vorgeschrieben. Besonders sicherheitskritische Branchen (z.B. Finanzsektor, Regierungsstellen, Gesundheit) gehen heute bereits über 2 Faktoren hinaus, um den höheren Schutzanforderungen Genüge zu tun.

Klassische Einsatzfälle für eine Zwei-Faktor-Authentifizierung?

Die Zwei-Faktor-Authentifizierung ist in vielen Bereichen sinnvoll und wird zunehmend zum Standard. Einige klassische Einsatzfälle sind:

- Online-Banking: Bietet eine zusätzliche Sicherheitsebene für sensible Finanztransaktionen (vorgeschrieben!)

- E-Mail-Konten: Schützt vor unbefugtem Zugriff auf persönliche oder geschäftliche E-Mails.

- Soziale Medien: Verhindert die Übernahme von Nutzerprofilen und Datenmissbrauch.

- Cloud-Speicherdienste: Schützt wichtige Nutzerdateien und Dokumente vor unbefugtem Zugriff.

- Unternehmensnetzwerke und VPNs: Sichert den Zugriff auf interne Ressourcen und sensible Unternehmensdaten.

- Online-Shops und Zahlungsdienstleister: Erhöht die Sicherheit bei Online-Einkäufen und Zahlungsvorgängen.

Vorteile der Zwei-Faktor-Authentifizierung

Nachfolgend einige Vorteile, die sich bei der Nutzung der Zwei-Faktor-Authentifizierung ergeben.

- Erheblich höhere Sicherheit: Selbst ein gestohlenes oder erratenes Passwort reicht nicht aus, um Zugriff zu erhalten. Der zweite Faktor schafft eine zusätzliche Barriere, die mögliche Angreifer abschreckt.

- Schutz vor Phishing und Passwort Angriffen: Phishing-E-Mails zielen darauf ab, Passwörter zu erlangen. Mit 2FA sind die Konten auch dann geschützt, wenn das Passwort in die Hände der Kriminellen fällt. Ebenso verhindert 2FA Angriffe, bei denen automatisch große Passwortlisten durchgetestet werden, wie bei Brute-Force-Angriffen, Passwort-Spraying oder beim Credential Stuffing.

- Einfache Umsetzung: Viele Softwarelösungen und Dienste bieten schon integrierte 2FA-Optionen, die der Nutzer oft mit wenigen Klicks in der Administrationsoberfläche aktivieren und einrichten kann.

- Kosteneffizienz: App-basierte Lösungen wie Google Authenticator, Microsoft Authenticator oder Passwort-Manager sind ohne zusätzliche Hardware nutzbar. Lediglich für hochwertige Hardware-Token (USB-Sticks) fallen zusätzliche Anschaffungskosten an.

- Erhöhtes Vertrauen: Kunden und Geschäftspartner nehmen Sicherheitsmaßnahmen positiv wahr und Unternehmen kommunizieren durch die Bereitstellung der 2FA-Methode, dass Sicherheit bei ihnen höchste Priorität hat.

Nachteile und Herausforderungen

Neben den zuvor genannten Vorteilen gibt es bei der Einführung und Nutzung von 2FA auch gewisse Herausforderungen.

- Benutzerakzeptanz: Der zusätzliche Faktor kann für Nutzer als lästig erscheinen, besonders wenn häufig zwischen einzelnen Zugängen gewechselt wird. Helfen kann eine klare Kommunikation über den Nutzen der 2FA.

- Verfügbarkeit des zweiten Faktors: Gehen Smartphone oder Hardware-Token verloren oder wird das Gerät gewechselt, kann der Zugang vorübergehend gesperrt oder zumindest erschwert sein. Unternehmen sollten daher Notfallprozesse und Backup-Codes bereitstellen.

- Ausreichend technisches Wissen: Oftmals wurde ein Authentifizierungsverfahren (mit einem Faktor) in der Vergangenheit eingeführt und der entsprechende Mitarbeiter hat das Unternehmen verlassen bzw. die Implementation wurde nicht genügend dokumentiert. Da Sicherheit nur durch fortwährende Aktualisierung der sicherheitsrelevanten Zugangstechnologie gewährleistet werden kann, sollte die nicht als Ausrede gelten, Im Zweifel sollte rechtzeitig ein externer Dienstleister wie z.B. Engity beauftragt werden, um einen adäquaten Schutz mittels Zwei-Faktor-Authentifizierung gewährleisten zu können.

- Technische Integration: Nicht alle älteren Systeme unterstützen standardmäßig 2FA. In solchen Fällen sind zusätzliche Lösungen nötig wie zum Beispiel VPN mit eigenem 2FA-Gateway oder Drittanbieter-Dienste.

- Schulungsbedarf: Es kann notwendig sein, Mitarbeitende im Umgang mit dem zweiten Faktor zu schulen, da die korrekte Nutzung und das Bewusstsein für Sicherheitsprozesse entscheidend für den Erfolg sind.

Wie könnte die Einführung von 2FA in KMU aussehen?

Sollte die Einführung der Zwei-Faktor-Authentifizierung geplant sein, könnte ein möglicher Fahrplan wie folgt aussehen.

- Kritische Zugänge priorisieren: Dienste, die besonders sensibel sind wie E-Mail-Postfächer, Administrator-Konten, VPN-Zugänge und Cloud-Services sollten priorisiert werden.

- Backup-Optionen bereitstellen: Für den Fall des Verlusts des zweiten Faktors, sollten vorab entsprechende Verfahren festgelegt werden. Die können sein, Notfall-Codes, vorregistrierte Ersatzgeräte oder einen definierten Support-Prozess.

- Kommunikation und Schulung: Der Nutzen von 2FA sollte in Workshops oder kurzen Videos erklärt werden. Dabei sollte deutlich gemacht werden, wie einfach sich eine solche Abfrage in den Arbeitsfluss integrieren lässt und welche Risiken ohne sie bestehen.

- Regelmäßige Kontrolle und Updates: Es sollte regelmäßig überprüft werden, welche Konten 2FA aktiviert haben. Sollten Mitarbeitende den zweiten Faktor deaktiviert haben, sollten entsprechende Nachfragen erfolgen. Authenticator-Apps und Zugriffsrichtlinien sollten darüber hinaus aktuell gehalten werden.

Zusammenfassung

Für Unternehmen ist die Zwei-Faktor-Authentifizierung ein wirkungsvolles Mittel, um unbefugten Zugriff auf digitale Ressourcen zu verhindern. Sie lässt sich unkompliziert einführen, bietet einen hohen Sicherheitsgewinn und einen vergleichsweise geringen Mehraufwand. Mit einer strukturierten Einführung mit klaren Kommunikationsprozessen und Notfallplänen können Unternehmen nachhaltig gegen gängige Cyber-Bedrohungen abgesichert werden. Mit der Einführung einer Zwei-Faktor-Methode sollte am besten dort gestartet werden, wo sensible Daten lagern oder administrative Rechte vergeben werden.