Unternehmen müssen wissen, wer ihre (internen und externen) Benutzer sind, auf welche Ressourcen sie zugreifen können und welche Rechte sie haben. Das ist vereinfacht gesagt die Hauptaufgabe vom Identitäts- und Zugriffsmanagement (im englischen Identity & Access Management - kurz: IAM). Beispiele dafür sind z.B. Erstellen und Verwalten von Benutzer-Identitäten, “Selbstbedienungs-Services” für die Benutzer wie Login anlegen, Passwort zurücksetzen und die Vergabe von Zugriffsrechten.

Durch die Nutzer-Authentifizierung wird sichergestellt, auf welche Systeme oder Ressourcen ein Benutzer Zugriff erhält. Dafür meldet sich der Benutzer/User mit seinen Anmeldedaten beim System an, um zu zeigen, dass er die Person ist, für die er sich ausgibt. Die Authentifizierung kann durch unterschiedliche Faktoren wie z.B. einer Kombination aus E-Mail/Benutzername und Passwort, einem Magic Link, einem Social Login, biometrische Merkmale oder auch durch mehrere kombinierte Faktoren passieren. Hat der Benutzer sich erfolgreich authentifiziert, erfolgt im nächsten Schritt die Autorisierung. Dabei geht es darum, dem Benutzer die Befugnis zu erteilen auf die Systeme bzw. Ressourcen zuzugreifen, die vorab festgelegt wurden.

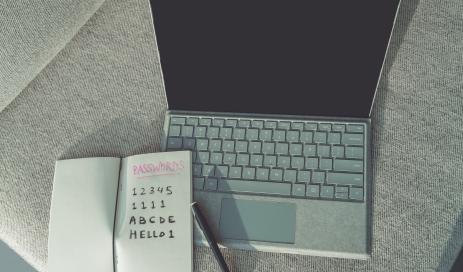

Dabei führen schlecht verwaltete oder implementierte Identitäts- und Zugriffsmanagementsysteme zu allen möglichen Problemen mit der Privatsphäre oder dem Datenschutz bis hin zu Sicherheitsverletzungen und Identitätsdiebstahl.

Gut verwaltete Systeme mit intelligenten und einfachen Authentifizierungsverfahren, sorgen jedoch für mehr Sicherheit, eine höhere Mitarbeiterzufriedenheit, besseren Datenschutz (durch DSGVO-Konformität) und entlasten die IT-Abteilung.