Mit der fortschreitenden Digitalisierung wird ein immer größerer Teil der Wertschöpfungskette ins Internet verschoben. Dies hat zur Folge, dass immer mehr Daten im Internet zu finden sind.

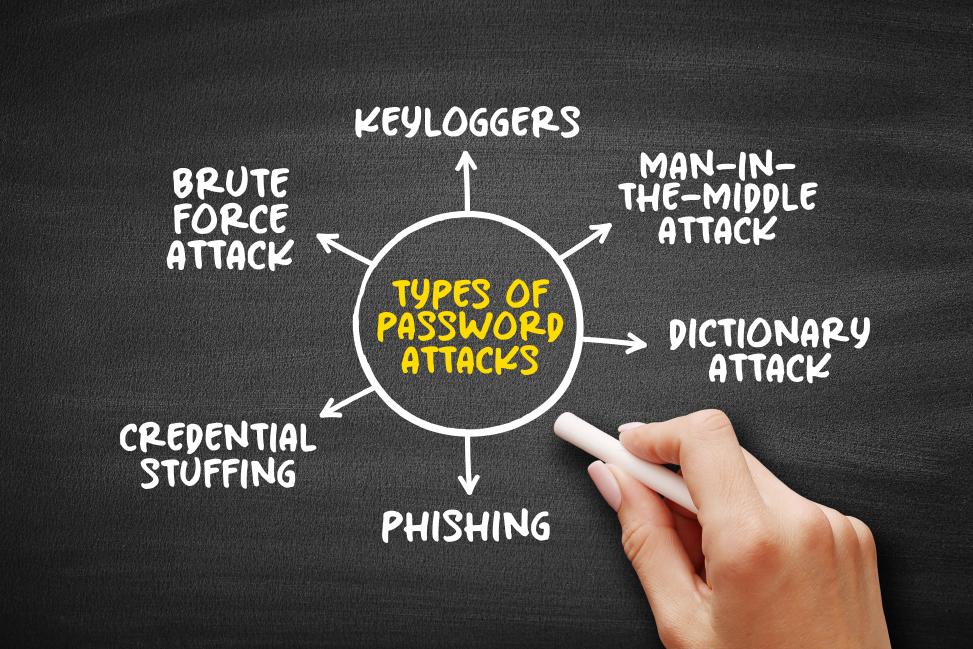

Auch Angreifer versuchen von der steigenden Bedeutung von online verfügbaren Daten zu profitieren und stellen immer mehr eine wachsende Bedrohung für alle Beteiligten dar. Mittels verschiedener Angriffsmethoden wie Brute-Force Angriffen, Wörterbuch- oder Passwort-Spraying-Attacken, Phishing, Man-in-the-Middle Attacken, Keylogger, Credential Stuffing oder Brushing-Scams versuchen sie technologische Schwachstellen von Datenbank- oder Applikations-Zugängen oder aber schwach gewählter Nutzerzugangsdaten auszunutzen, um Identitäten zu stehlen oder sich einen finanziellen Vorteil zu verschaffen. Das bedeutet ein stetig steigendes Risiko für Nutzer und Portalbetreiber gleichermaßen, insbesondere auch weil die Folgen oftmals verheerend sein können.

Im nachfolgenden Beitrag beleuchten wir, wie Portalbetreiber und Nutzer sich am besten vor Hacker-Angriffen im Internet schützen können und wie sie es Angreifern möglichst schwer machen, um erst gar nicht in den Fokus eines Hackers zu kommen. Und das ist gar nicht so kompliziert. Lesen Sie nachfolgend wie starke und sichere Passwörter, regelmäßige Softwareupdates und gewisse technische Vorsichtsmaßnahmen die Wahrscheinlichkeit gehackt zu werden, deutlich reduzieren können. Denn Vorsicht, Sicherheitsbewusstsein und Vorsorge sind der beste Schutz gegen potenzielle Cyberangriffe.

Was will ein Hacker mit einem Angriff auf mein Nutzerkonto erreichen?

Mit der zunehmenden Digitalisierung unserer Arbeits- und Privatwelt werden digital gespeicherte Unternehmens- und Nutzerdaten, unsere Onlinezugänge zu Social Media Accounts, Bankkonten, Shopping oder Entertainment Apps, etc. mit gespeicherten Zahlungsdaten aber auch Kryptowährungen immer mehr zum Gold des 21. Jahrhunderts.

Während in früheren Jahrhunderten Räuber zuerst versuchten, die Postkutsche zu überfallen und später sich die Bank und den Bankautomaten als gewinnbringende Ziele aussuchten, fokussieren sich die Räuber (Neudeutsch: Hacker) des 21. Jahrhundert auf unsere Online-Konten und Zugänge. Dabei versuchen die heutigen Angreifer Zugriff auf ein Drittsystem oder auf fremde Nutzerkonten eines Drittsystems zu erlangen. Dabei kann es sehr unterschiedliche Beweggründe für einen Angriff geben, die in der Regel aber alle damit zu tun haben, dass der Hacker irgendeine Art von Profit aus dem Angriff ziehen kann, wie z.B.

- Diebstahl von vertraulichen und geschützten Daten, oft auch Industriespionage

- Installation von Malware (Schadsoftware) zur Schädigung der angegriffenen Infrastruktur oder zum Ausspähen von Drittsystemen

- Übernahme von fremden Identitäten und Nutzung dieser zur Verübung von „Online“-Straftaten wie z.B. die betrügerische Nutzung von Kreditkartendaten

- Sperrung von Unternehmenszugängen, um Lösegelder für die Rückgabe der Daten und Unternehmenszugänge zu erreichen, auch bekannt als Ransomware

- Umleitung von Server-Traffic

Der Schaden, der mit diesen Angriffen angerichtet werden kann, hängt dabei mit der Art der gehackten Anwendung zusammen, sowie mit der Berechtigung, die der gehackte Account (Nutzer- vs. Admin-Account) besitzt. Dabei steigt der weltweite Schaden im Rahmen von Online-Betrug, Account-Take-overs und Datendiebstahl leider jährlich immer weiter. Bereits heute spricht man global von Schäden in Milliardenhöhe und niemand (egal ob Portalanbieter oder Nutzer) sollte in der Hoffnung, dass ein Hacker-Angriff nur die anderen trifft, diese Gefahr einfach unterschätzen.

Mit unserer nachfolgenden Darstellung möchten wir den unterschiedlichen Beteiligten helfen, das eigene Sicherheitsniveau zu erhöhen und das Risiko vor möglichen Hackerangriffen zu reduzieren und sich so bestmöglich zu schützen.

Wie lassen sich Hacker-Angriffe durch die Zugangsbetreiber verhindern?

Nicht nur Großunternehmen werden von Cyberkriminellen angegriffen, sondern auch kleine und mittlere Unternehmen. Daher sollten sich alle Unternehmen im digitalen Bereich klar machen, dass bereits ein einziger erfolgreicher Angriff schlimmste Folgen wie finanzielle Verluste bis zum Totalverlust bzw. der Insolvenz und ein nicht zu reparierender Vertrauensverlust haben kann. Folglich ist es unerlässlich, verfügbare Sicherheitsmechanismen zu etablieren, weiterzuentwickeln und kontinuierlich zu monitoren, um den bestmöglichen Schutz auf dem aktuellen Stand der Technik sicherstellen zu können. Dabei hängt die Sicherheit eines Gerätes, einer Website, einer Applikation, einer Datenbank oder eines Systems maßgeblich von der Sicherheitsarchitektur des jeweiligen Betreibers ab. Ein Administrator oder Entwickler sollte bei der Erstellung seiner Architektur darauf achten, dass zumindest nachfolgende Kriterien als Mindestschutz gegen alle Arten von Passwortangriffen eingehalten werden:

Sichere Passwortvergabe

Für weniger kritische Systeme sollte der Betreiber eine Mindestpasswortlänge von mindestens 10 Zeichen bestehend aus Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen festlegen. Bei kritischen Systemen sollte das Passwort mindestens eine Länge von 12 Zeichen haben.

Zudem sollte auch die Kontrolle der Passwortqualität bzw. -stärke durch einen eingebauten Passwortstärkenmesser im Rahmen des Passworteingabeprozesses noch weiter gesteigert werden. Ein weiterer Schutzmechanismus kann der Einbau eines „Breached Password Detectors“ sein, der sicherstellt, dass keine gehackten Passwörter genutzt werden. Mit diesen beiden zusätzlichen Sicherheitsmaßnahmen wird es den Nutzern unmöglich gemacht, ein zu schwaches Passwort zu wählen.

Automatische Logout Funktion

Die Automatische Logout Funktion ist eine der mächtigsten, gleichzeitig aber auch sehr einfachen, Schutzmechanismen, da es die Möglichkeiten der Angriffsversuche durch einen Angreifer je nach Auslegung deutlich beschränkt. Umso verwunderlicher ist es, dass nur eine Minderheit von Portalbetreibern dieses einfache Sicherheitsmethode verwendet.

Die Zugriffslösung erkennt, wenn ein Passwort nicht korrekt eingegeben wird und sperrt den Login vorrübergehend. Je nach verwendeter Schutzstärke, sollte dies nach dem 3., 5. oder spätestens nach dem 10. Versuch passieren. Die durch den Betreiber frei wählbare Sperrzeit kann beispielsweise nach der 3. falschen Eingabe 10 Sekunden betragen und sich immer weiter verlängern je mehr falsche Passwörter eingegeben wurden (z.B. eine Stunde nach 10 falschen Eingaben). Somit können automatisierte Brute-Force Angriffe weitestgehend gestoppt werden, da sich der Angriff verlangsamt und am Ende vielleicht gar nicht mehr lohnt. Aber auch hier sollte man aufpassen, da Nutzerinformationen über die angewandte Lock-Out Funktion dem Hacker wieder unnötige Informationen zuspielt.

Salting

Durch das Salting wird eine zusätzliche Sicherheitsschicht eingebaut. Passwörter werden hierbei nicht einfach gehasht, sondern zuerst um eine zusätzliche, zufällige Zeichenfolge ergänzt. Somit muss der Angreifer nicht nur das Passwort erraten, sondern auch den zusätzlichen Salt-Wert. Kommt dieser Salt-Wert-Mechanismus zum Einsatz, reduziert sich die Wahrscheinlichkeit, dass ein Brute-Force-Angriff erfolgreich ist.

Blockieren verdächtiger IP-Adressen

Eine der gängigen Mechanismen, um verdächtige Login-Versuche zu erkennen und aktiv zu bekämpfen ist das s.g. Rate-Limiting. Hierbei werden IP-Adressen von denen zu viele Login-Versuche kommen, verzögert bearbeitet oder komplett blockiert. Somit kann die vom Angreifer verwendete IP-Adresse vorübergehend nicht mehr oder nur eingeschränkt verwendet werden.

Einsetzen von Überwachungssoftware

Auch wenn diese Maßnahme bereits über den Mindestschutz eines Zugangssystems hinausgeht, ist er dennoch zu empfehlen. Mit so einer Überwachungssoftware können frühzeitig Brute-Force-Angriffe erkannt und die Administratoren über verdächtige Aktivitäten informiert werden. Diese können dann weitere Abwehrmaßnahme wie z.B. verschärftes Netzwerkmanagement zum Auffinden von weiteren Datenverletzungen in die Wege leiten.

Multi-Faktor-Authentifizierung (MFA) - Zwei-Faktor-Authentifizierung (2FA)

Auch wenn die Zwei-Faktor-Authentifizierung bzw. Multi-Faktor-Authentifizierung für viele Applikationen über den Mindestschutz hinausgeht, ist sie dennoch für kritische Applikationen wie z.B. Bankenzugänge unerlässlich, um den Schutz vor Eindringlingen weiter zu erhöhen. Durch Hinzufügen eines weiteren Authentifizierungsfaktors (z.B. zusätzlicher Code aus einer Authentifizierungs-App) neben dem Passwortzugang wird die Sicherheit des Systems spürbar erhöht. Selbst das Erraten eines Passwortes hilft dem Hacker nicht mehr, da das System durch einen weiteren Faktor (2FA/MFA) geschützt ist. Klassische Brute-Force Attacken haben hier keine Chance.

Nutzung von Firewalls und Antiviren-Software

Auch wenn Firewalls und Antivirenprogramme schon länger existieren, so sind sie dennoch auch heute noch die wichtigste erste Abwehrmaßnahme gegen Online-Eindringlinge. Sie überwachen und blockieren ein- und ausgehenden Datenverkehr und erkennen und löschen schädliche Virensoftware oder Malware bevor ein Schaden entstehen kann. Die meisten Betriebssysteme und Browser haben diese Sicherheitsmaßnahmen zumindest in einer Basisversion bereits eingebaut. Dennoch sollten regelmäßige Überprüfungen der Effektivität dieser Lösungen begutachtet werden.

Wie kann ich mich selbst bestmöglich gegen einen Hackerangriff schützen?

Ein starkes Passwort ist der beste Schutz

Mit der Wahl eines sicheren Passwortes können wir als Nutzer einen wichtigen Beitrag zur Sicherheit unseres Nutzerkontos legen. Nach Möglichkeit sollte ein Endanwender ein Passwort wählen, was aus mindestens 10 Zeichen besteht, und Kleinbuchstaben, Großbuchstaben, Zahlen und Sonderzeichen enthält. Somit hätte man die Auswahl aus rund 94 möglichen Zeichen und damit 94^10 also insgesamt 53.861.511.409.489.970.176 (53 Trillionen) möglichen Kombinationen.

Wichtig ist, dass man häufige Passwörter vermeidet und keine einfachen Zahlenfolgen (123456, 987654) verwendet. Dies gilt auch für simple Buchstabenfolgen wie qwertz oder abcdef. Auch sollte man keine einfachen Wörter oder Namen verwenden, da diese in vielen Wörterbüchern vorkommen und relativ einfach zu hacken sind.

- In unserem Blogartikel „Passwortlänge vs. Passwortkomplexität: Oder doch lieber Passwortstärke?“ sind wir ausführlich auf den aktuellen Stand der Passwortsicherheit eingegangen.

- Mit „Wie kann man sich sein Passwort leicht merken?“ haben wir beschrieben, wie man sich starke, komplexe Passwörter leichter merken kann. … Und bitte keine Passwörter einfach auf einen Zettel aufschreiben oder sogar über mehrere Websites wiederverwenden!

- Aber auch Passwort Manager können extrem hilfreich sein, wie wir bereits in unserem Blog Artikel “Sollte ich einen Passwort-Manager oder die Ein-Passwort-Lösung verwenden?” beschrieben haben.

Zwei-Faktor-Authentifizierung (2FA) für zusätzliche Sicherheit

Neben dem optimalen Passwort sollte man das Angebot der Zugangsbetreiber nutzen, wenn diese die optionale Nutzung eines Multi-Faktor-Authentifizierungsverfahrens (MFA) anbieten. MFA bzw. 2FA erhöht den eigenen Onlineschutz des Passwortes durch einen weiteren Faktor mit einem zusätzlichen Sicherheitslevel. Dabei besteht der große Vorteil darin, dass selbst wenn das Passwort kompromittiert wurde, ein Hacker keinen Zugriff auf die eigenen Daten erhält.

Sicheres Surfen im Internet

Beim Surfen im Internet können Sie durch Ihre eigene Aufmerksamkeit und Vorsicht den Grundstein für Ihre Sicherheit im Internet leisten. Dazu gehört auch, dass Sie als Nutzer immer auf das Aufrufen von Websites mit sicheren Verbindungen achten, die mit SSL verschlüsselt sind und durch „https://“ in der URL und ein Vorhängeschloss-Symbol in der Adressleiste gekennzeichnet sind. Durch die Datenverschlüsselung können Sie sicher Daten über das Internet austauschen.

Neben der Datenverschlüsselung sollten Sie nach Möglichkeit vermeiden, öffentliche WLAN zu nutzen, da bei schlecht geschützten Netzwerken Hacker gegebenenfalls Daten leicht abfangen könnten. Sollten Sie auf die Nutzung von öffentlichen Netzwerken nicht verzichten können, empfiehlt sich die Nutzung von virtuellen privaten Netzwerken (VPN), die ebenfalls den Datenverkehr in einem WLAN verschlüsseln.

Abschließend sollten sie immer mit der Eingabe von persönlichen Daten im Internet sparsam umgehen. Zudem sollte unbedingt darauf geachtet werden, nicht auf verdächtige Links oder Pop-up-Anzeigen von gefälschten Webseiten zu klicken, da diese zu betrügerischen Websites führen können, die darauf ausgelegt sind, persönliche Daten zu stehlen. (siehe auch nächsten Abschnitt).

Vorsicht, Spamfilter und Antivirensoftware gegen Phishing

Neben dem sicheren Surfen im Internet ist es auch unerlässlich die Sicherheitsmaßnahmen im Umgang mit persönlichen E-Mails zu beachten. Durch Zusendung von vertrauenserweckenden, aber gefälschten Phishing-E-Mails, die von einem vermeintlichen bekannten Absender wie der Bank, dem Onlinehändler oder dem Telefon- oder Energieanbieter, versendet werden, wird eine eilbedürftige Aktion angemahnt. Durch Klicken von eingebetteten Links oder Anhänge wird der Empfänger auf eine gefälschte Webseite geroutet und um Eingabe von sensiblen Daten gebeten.

Spam-Filter und Antivirenprogramme helfen Ihnen sich zuverlässig gegen Phishing zu schützen.

Dennoch sollten Sie eingehende E-Mails, insbesondere die die eine eilbedürftige Handlung anmahnen oder sensible Daten abfragen, mit der nötigen Skepsis beurteilen, um nicht Opfer eines Phishing-Angriffes zu werden.

So sollten Sie beispielweise auf leichte Abweichungen in der Absenderadresse achten, bei möglichen Rechtschreibe- und Grammatikfehler Vorsicht walten lassen und insbesondere nicht auf Links und Anhänge von unbekannten Absendern klicken, um sich bestmöglich vor Online-Gefahren zu schützen. Weitergehende Informationen wie Sie sich bestmöglich gegen Phishing Attacken schützen können, finden Sie hier.

Sollten Sie einmal unsicher sein, ob die E-Mail wirklich vom suggerierten Absender versendet wurde, kontaktieren Sie diesen auf einer alternativen Methode über einen im Internet verfügbaren Chat oder eine Telefonnummer und nicht über die vorgeschlagenen Kontaktdaten in der E-Mail. So vermeiden Sie im Zweifelsfall Opfer einer Phishing-Attacke zu werden.

Softwareupdates sind unerlässlich

Im Weiteren sollte sichergestellt werden, dass regelmäßig die Betriebssystemsoftware aller genutzten Geräte (z.B. Computer, Smartphone, Tablet) geupdatet und so auf dem aktuellen Stand gehalten wird. Dies ist ein elementarer Baustein im Rahmen der eigenen Cybersicherheit. Das ist umso wichtiger, da Updates regelmäßig nicht nur neue Funktionen enthalten, sondern vielmehr auch bekanntgewordene Schwachstellen der Software durch Sicherheitspatches beheben. Um es uns Nutzern leichter zu machen, bieten mittlerweile die meisten Anbieter automatische Updateroutinen an. Diese Möglichkeit sollten Sie auf jeden Fall wahrnehmen, da so Ihr System jederzeit ohne Ihr eigenes Zutun bestmöglich geschützt ist.

Neben den vorgenannten Systemaktualisierungen sollten Sie auch andere Geräte wie Router oder IoT-Geräte aber auch alle von Ihnen installierten Applikationen regelmäßig updaten, sodass diese ebenfalls keinen Angriffspunkt für Hacker offenlassen.

Was sollte ich tun, wenn ich doch einmal gehackt wurde?

Alle vorgenannten präventiven Maßnahmen sollten unbedingt beherzigt werden, auch wenn die besten Sicherheitsmaßnahmen keinen hundertprozentigen Schutz garantieren. Sollten Sie dennoch einmal Opfer eines Cyberangriffes geworden sein, sollte unbedingt Ruhe bewahrt und sofort gehandelt werden.

Sperren Sie alle betroffenen Konten bzw. ändern Sie die Passwörter, die möglicherweise kompromittiert wurden. Sollten Sie als Mitarbeiter eines Unternehmens betroffen sein, melden Sie sich umgehend bei dem für Ihr Unternehmen zuständigen IT-Support, sodass Ihre IT-Abteilung den Vorfall untersuchen kann und schnellstmöglich geeignete Gegenmaßnahmen eingeleitet werden können. Gleichzeitig werden Ihre IT-Betreuer versuchen, die Sicherheitslücke schnellstmöglich zu schließen und die betroffenen Systeme wie Ihren Computer oder Ihr Onlinekonto von etwaiger Schadsoftware zu befreien.

Unabhängig, ob der Vorfall im privaten oder geschäftlichen Bereich stattgefunden hat, dokumentieren Sie den Vorfall so ausführlich wie möglich, machen Screenshots von merkwürdigen Bildschirmanzeigen und vernichten keine Informationen. Dies hilft den IT-Fachleuten nicht nur bei der Behebung des Schadens, sondern ist oftmals auch unerlässlich für eine mögliche (Straf-)Anzeige bei der Polizei oder anderen Aufsichtsbehörden wie den Landesdatenschutzbeauftragten, die zumindest im geschäftlichen Bereich oftmals vorgeschrieben ist.

Im weiteren Verlauf überwachen Sie Ihre Konten auf verdächtige Vorkommnisse und kontrollieren Sie auch regelmäßig Ihre Kreditkartenkonten, um eine unberechtigte Abbuchung schnellstmöglich feststellen zu können.

Fazit: Schützen Sie sich pro-aktiv vor Gefahren im Internet

Durch die immer weiter fortschreitende Digitalisierung unserer Gesellschaft werden Cyberangriffe immer interessanter für Hacker, da sich so immer mehr Geld verdienen lässt. Das bedeutet gleichzeitig für uns Nutzer, dass pro-aktives Handeln und die bestmögliche Etablierung von Schutzmaßnahmen zum eigenen Schutz immer unerlässlicher werden. Durch die Beherzigung vorgenannter Sicherheitsmaßnahmen wie Nutzung von starken Passwörtern und 2FA/MFA sowie nur Aufruf von verschlüsselten Webseiten können wir selbst durch einfache Maßnahmen uns effektiv gegen Cyberkriminelle zur Wehr setzen. Die nötige Vorsicht beim Umgang mit potenziell gefälschten E-Mails und durch die Nutzung von Spam-Filtern und Antivirensoftware hilft die Gefahren durch Phishing-Angriffe zu minimieren.

Halten Sie sich daher regelmäßig auf dem aktuellen Stand, informieren Sie sich über neuste Sicherheitserkenntnisse und setzen Sie empfohlene Schutzmaßnahmen um, um das Risiko selbst Opfer eines Hacker-Angriffes zu werden, weitestgehend zu reduzieren.